Governo do Estado de Roraima

“Amazônia: patrimônio dos brasileiros”

PORTARIA Nº 859/IPER/PRESI/GPRES, DE 22 DE AGOSTO DE 2024.

O PRESIDENTE DO INSTITUTO DE PREVIDÊNCIA DO ESTADO DE RORAIMA – IPER, no uso das atribuições que lhe confere o Decreto nº 734-P, publicado no Diário Oficial nº 4711, de 01 de julho de 2024, c/c a LC nº 030/1999, face ao que consta no Processo nº 15301.002427/2023.20, e em conformidade ao Manual do Pró-Gestão versão 3.5 (11756047);

RESOLVE:

Art. 1º Aprovar o Manual de Operação da Gestão da Tecnologia e Política de Segurança da Informação, que define regras de proteção dos ativos de informação e sistemas do IPER contra ameaças internas e externas, visando garantir a confidencialidade, integridade e disponibilidade das informações críticas do Instituto.

Parágrafo único. O Manual de Operação da Gestão da Tecnologia e Política de Segurança da Informação é o documento em que a alta administração do IPER declara formalmente o seu comprometimento em prover diretrizes estratégicas, responsabilidades, competências, apoio e recursos necessários à implementação da gestão da segurança da informação e de proteção de dados pessoais no Instituto, conforme a legislação

vigente e encontra-se disponibilizada no endereço eletrônico https://www.iper.rr.gov.br/politica-de-segurancada-informacao.

Art. 2º A Política da Segurança da Informação tem como objetivos:

I – instituir as diretrizes estratégicas de Segurança da Informação do IPER;

II – instituir a estrutura de Governança e Gestão de Segurança da Informação e Proteção de Dados Pessoais;

III – instituir os papéis, as responsabilidades e as competências quanto ao uso dos ativos de informação e ao compartilhamento de dados, informações e documentos;

IV – fortalecer a proteção dos ativos de informação e os dados pessoais contra a modificação, destruição, acesso ou divulgação não autorizada, garantindo sua confidencialidade, integridade, disponibilidade e autenticidade, considerando os níveis adequados de classificação e tratamento;

V – contribuir para a segurança do indivíduo, da sociedade e do Estado, por meio da orientação das ações de segurança da informação, observados os direitos e as garantias fundamentais;

VI – fortalecer a cultura da segurança da informação no Instituto;

VII – orientar ações relacionadas a:

a) segurança das informações e dados pessoais;

b) segurança da informação das infraestruturas críticas;

c) proteção das informações das pessoas físicas que possam ter sua segurança ou a segurança das suas atividades afetada, observada a legislação específica; e

d) tratamento das informações com restrição de acesso.

VIII – contribuir para a preservação da memória institucional do Instituto.

Art. 3º As disposições do Manual de Operação da Gestão da Tecnologia e Política de Segurança da Informação devem ser observadas pelos órgãos e unidades do IPER que se relacionem direta e indiretamente com as atividades descritas.

Parágrafo único. A unidade de Controle Interno do IPER deverá utilizar das disposições do referido manual na estruturação das suas atividades de fiscalização e acompanhamento dos atos da gestão e da produção de seus relatórios.

Art. 4º Ações que violem a Política de Segurança da Informação ou que quebrem os controles de Segurança da Informação e de proteção de dados pessoais serão devidamente apuradas em procedimento de sindicância, com a instauração de Processo Administrativo Disciplinar, se for o caso, e aos responsáveis serão aplicadas as sanções penais, administrativas e civis em vigor.

Art. 5º É vedado comprometer a disponibilidade, a integridade, a confidencialidade, a autenticidade dos ativos de informação e dados pessoais geridos, custodiados ou tratados pelo Instituto.

Art. 6º É vedada a divulgação de informações produzidas por usuários e terceiros para uso exclusivo do Ministério, em quaisquer outros projetos ou atividades de uso diverso daquele estabelecido pelo Ministério.

Art. 7° Os ativos de informação devem ser utilizados estritamente dentro do seu propósito, sendo vedado seu uso para fins indevidos.

§ 1º Serão considerados para fins indevidos, dentre outros:

a) cometer fraudes;

b) invadir os ativos de informação;

c) utilizar os ativos de informação para fins particulares ou de terceiros;

d) utilizar jogos;

e) realizar acessos não autorizados;

f) fazer uso de personificação;

g) utilizar de falsa identidade;

h) obter senhas e dados privativos;

i) realizar perseguição;

j) realizar ameaças;

k) distribuir códigos maliciosos;

l) acessar, guardar e disseminar material não ético, ofensivo, difamatório, discriminatório, preconceituoso, malicioso, obsceno, ilegal ou atentatório à moral e aos bons costumes;

m) utilizar práticas em desacordo com o Código de Ética do IPER;

n) disseminar conteúdos ilegais de incitação à violência, que não respeitem os direitos autorais ou objetivos comerciais particulares; e,

o) apagar arquivos digitais dos ativos de informação e dos sistemas utilizados no IPER.

Art. 8º Essa portaria entra em vigor na data de sua publicação.

Publique-se. Cumpra-se

Documento assinado eletronicamente por Rafael David Aires Alencar, Presidente do Instituto de Previdência do Estado de Roraima, em 22/08/2024, às 12:17, conforme Art. 5º, XIII, “b”, do Decreto Nº 27.971-E/2019.

A autenticidade do documento pode ser conferida no endereço https://sei.rr.gov.br/autenticar informando o código verificador 14148267 e o código CRC A289AD89.

Manual da Política de Segurança da Informação

1. OBJETIVO DO MANUAL DE OPERAÇÃO DA GESTÃO DA TECNOLOGIA E POLÍTICA DE SEGURANÇA DA INFORMAÇÃO DO IPER.

Estabelecer estratégias e definir responsabilidades e competências e a formalização de apoio para a implementação da gestão de política de segurança da informação.

2. POLÍTICA DE SEGURANÇA DA INFORMAÇÃO

A política de segurança da informação é um documento formal que define como uma organização pretende proteger seus ativos de informação e sistemas contra ameaças internas e externas. Essas políticas são essenciais para garantir a confidencialidade, integridade e disponibilidade das informações críticas do Instituto.

2.1 POLÍTICA POLÍTICA DE SEGURANÇA DA INFORMAÇÃO DO IPER: A política de segurança das informação tem por objetivo possibilitar o gerenciamento da segurança de informação do IPER, estabelecendo regras e padrões para proteção da informação.

2.2. CLASSIFICAÇÃO DA INFORMAÇÃO

2.2.1 O processo eletrônico é aberto com a opção iniciar o processo pelo Sistema Eletrônico de Informação – SEI e/ou pelo Sistema de Gestão de Regime Próprio de Previdência Social – SISPREV, com um documento produzido eletronicamente ou digitalizado (onde será elaborado um documento eletrônico ou anexado um digitalizado) por usuários interno do IPER dos sistemas.

2.2.2 Os atos gerados no SEI e/ou SISPREV serão registrados automaticamente com a identificação do usuário, data e hora de sua realização, conforme horário oficial doEstado de Roraima.

2.2.3 O processo eletrônico no SEI e/ou SISPREV deve ser iniciado e mantido pelos usuários de forma a permitir sua eficiente localização e controle, mediante o preenchimento dos campos próprios do sistema, observados os seguintes requisitos:

2.2.3.1 No Sistema SEI (https://sei.rr.gov.br/portalsei/), conforme Manual do Usuário (https://softwarepublico.gov.br/social/articles/0004/9746/sei-doc-usuario.pdf):

I – observar a publicidade das informações como preceito geral e o sigilo como Exceção;

II – Informar o nível de acesso de seus documentos individualmente atribuído, quanto à informação nele contida, como público, restrito ou sigiloso, ou alterado sempre que necessário, ampliando ou limitando o acesso, conforme o item Restrição de Acesso do Manual do usuário do SEI e a tabela do item 2.2.5.

III – observar o cadastro das informações ao “Iniciar Processo” no SEI , preenchendo obrigatoriamente os campos “Tipo do Processo”,“Especificação”, “Classificação por Assuntos”, “Interessados” (quando houver);

IV – quando necessário, alterar o tipo de cada processo instaurado que tramitar por sua unidade; e

V – criar e gerir as bases de conhecimento correspondentes no SEI RR.

2.2.4 Ademais o Manual do Usuário do SEI, orienta o usuário que abrir o processo eletrônico sigiloso ou restrito deverá observar as disposições legais para a atribuição desta classificação, e será o responsável pela concessão da credencial de acesso aos demais usuários que necessitarem acompanhar e instruir o processo.

2.2.4.1 A credencial de acesso poderá ser cassada pelo usuário que a concedeu ou renunciada pelo próprio usuário.

2.2.4.2 A pessoa que tomar conhecimento de documento ou assunto sigiloso fica responsável pela manutenção do sigilo.

2.2.5 Quanto as classificações da informação, sua descrição e documentos no Sistema SEI do IPER:

2.2.5.1. Restrito:

| Tipo de Processo | Motivo de Limitação |

|---|---|

| Apuração de dano ou extravio de bem público | Proteção a honra e imagem do o envolvido; possibilidade dos dados serem encaminhadas para apuração de responsabilidade(PAD) |

| Reserva Remunerada (revisão) | Proteção dos dados dos envolvidos, Possibilidade de Contestação. |

| Reforma (revisão) | Exposição da causa da Reforma, Direito a ampla defesa e aocontraditório a depender do tipo de Reforma. |

| Pensão Militar por Morte (revisão) | Proteção dos dados dos envolvidos, Possibilidade de Contestação. |

| Pensão Militar por perda de cargo (revisão) | Exposição da causa da Pensão, e dos beneficiários/envolvidos. |

| Averbação de Tempo de Contribuição e Serviço Militar (revisão) | Proteção dos dados dos requerentes |

| Aposentadoria | Proteção dos dados dos envolvidos. |

| Pensão por Morte | Proteção dos dados dos envolvidos. |

| Isenção de Imposto de Renda | Proteção dos dados dos envolvidos. |

| Perícia Médica (avaliação de grau de deficiência, dependência vitalícia) | Proteção dos dados dos envolvidos. |

| Alteração de Dados Bancários | Proteção dos dados dos envolvidos. |

| Emissão de CTC | Proteção dos dados dos envolvidos. |

| Solicitação de Acesso de Sistema | Informação individual de login e senha de cadastros desistemas. |

2.2.5.2.Sigiloso:

| Tipo de Processo | Motivo de Limitação |

|---|---|

| Denúncias e investigações em Geral | Proteção dos dados dos envolvidos e necessidade de sigilo para proceder comadevida apuração. |

| Solicitação de Declaração Negativa de não cometimento ou punição por ilícitos administrativos (Sindicância, Processo Administrativo Disciplinar). | Proteção dos dados Pessoais |

| Apuração de dano ao erário previdenciário | Proteção dos dados dos envolvidos enecessidade de sigilo para proceder comadevida apuração |

| Apuração de irregularidades na concessão e manutenção de benefício previdenciário | Proteção dos dados dos envolvidos enecessidade de sigilo para proceder comadevida apuração. |

| Que versão sobre pessoa que vive com infecção pelos vírus da imunodeficiência humana (HIV) e das hepatites crônicas (HBV e HCV) e de pessoa com hanseníase e com tuberculose, nos casos que estabelece; e altera a Lei nº 6.259, de 30 de outubro de 1975. | Lei n.º 14289, de 03 de janeiro de 2022; |

2.2.6 Dos autos de processos eletrônicos que necessitem ser remetidos a outros órgãos ou entidades, serão extraídos cópias em formato PDF e enviados pelo SEI na opção correio eletrônico.

2.2.6.1 No Sistema SEI poderá ser liberado acesso a usuário externo credenciado para vista e consulta dos autos, por período determinado.

2.2.6.2 Nos casos em que haja garantia legal do sigilo ou que mereçam restrição à consulta pública, o acesso será limitado aos usuários previamente autorizados.

2.2.7 A autoria, a autenticidade e a integridade dos documentos e da assinatura, nos processos administrativos eletrônicos, poderão ser obtidas por meio de certificado digital emitido no âmbito da Infraestrutura de Chaves Públicas Brasileira – ICP-Brasil, observados os padrões definidos por aquela Infraestrutura.

2.2.7.1 O item anterior não obsta a utilização de outro meio de comprovação da autoria e integridade de documentos em forma eletrônica, inclusive os que utilizam identificação por meio de nome de usuário e senha (assinatura eletrônica).

2.2.7.2 O item 2.2.7 não se aplica a situações que permitam identificação simplificada do interessado ou nas hipóteses legais de anonimato. O envio de requerimentos, de recursos e a prática de atos processuais por meio eletrônico, serão admitidos para usuários externos, mediante uso de assinatura eletrônica ou digital.

2.2.8 A utilização de assinatura eletrônica importa aceitação das normas sobre o assunto pelo usuário, inclusive no que se refere à responsabilidade por eventual uso indevido.

2.2.9 A tramitação de processos no SEI e/ou SISPREV WEB não oferecem a emissão de comprovante de recebimento do processo, sendo o envio e o recebimento registrados automaticamente pelo sistema.

2.2.9.1 A unidade é responsável pelo processo desde o momento em que este lhe foi encaminhado, não havendo no âmbito do SEI e/ou SISPREV WEB a situação de processo em trânsito.

2.2.9.2 Caso o processo seja encaminhado para a unidade incorreta, esta deverádevolvê-lo ao remetente.

2.2.9.3 O processo poderá ser encaminhado para quantas unidades for necessário para instruí-lo.

2.2.9.4 O processo no Sistema SEI poderá ser mantido aberto na unidade enquanto for necessária a continuidade simultânea de sua análise.

2.2.10 No Sistema SISPREV (https://nuvem.agendadatacenter.com.br/roraima/sisprevweb/Login/Login.aspx):

I- observar o cadastro das informações ao “Incluir Documentos” no SISPREV, marcando os campo “Confidencial” ou “Não Confidencial”, conforme a tabela abaixo:

| Classificação | Descrição | Documentos |

|---|---|---|

| Confidencial | São visualizados apenas pelos usuários com credencial de acesso ao processo. Nível de acesso: informação sigilosa em poder dos órgãos e entidades públicas, observado o seu teor e em razão de sua imprescindibilidade à segurança da sociedade ou do Estado, a qual é classificada como ultrassecreta, secreta ou reservada. São visualizados apenas pelos usuários com credencial de acesso ao processo. | Somente noPerfil Master (Administrador), CertidãodeTempo deContribuição |

| Não Confidencial | Nível de acesso utilizado para informações sobre as quais não recaia qualquer hipótese de limitação de acesso, ou que seja de amplo conhecimento público em razão de ato de seu titular ou de terceiros. | Todos osDocumentos |

2.2.11 Gestão documental que vai ditar as regras de temporalidade:

Tanto no Sistema SEI e No Sistema SISPREV WEB, o Manual de Gestão de Documentos e Arquivos do Instituto de Previdência de Roraima 2022 e o Código de Classificação e Tebela de Temporalidade e destinação de documentos relativos as atividades-fim do Instituto de Previdência de Roraima-IPER, conforme o AnexoI- Classificação, Temporalidade e destinação de documentos de arquivo das atividades fim Civil e Militar do IPER.

3. DOCUMENTOS COMPLEMENTARES

- Constituição Federal.

- Constituição Estadual.

- Portaria Nº 1.467/2022.

- EC 103/2019.

- Norma ISO/IEC 27002/2022.

- Lei Geral de Proteção de Dados, LEI Nº 13.853, DE 8 DE JULHODE2019C

- Lei de Acesso à Informação, Lei nº 12.527/2011 e suas atualizações.

- Decreto 27.971-E/2020.

- Decreto Nº 20.477-E DE 16 DE FEVEREIRO DE 2016.

- PORTARIA MTP Nº 1.467, DE 02 DE JUNHO DE 2022.

- INSTRUÇÃO NORMATIVA 004/2018-TCE/RR.

- Decreto Nº 32.307-E/2022

- Lei nº 14.289/2022

- INSTRUÇÃO NORMATIVA 94/2022.

- Manual do Pró-Gestão

- Manual do usuário SEI- Roraima.

- Portaria nº 188/iper/presi/gpres, de 28 de fevereiro de 2024.Anexo-códigode classificação e tabela detemporalidade e destinaçãodedocumentosrelativos às atividades-meio.

- Portaria nº 189/iper/presi/gpres, de 28 de fevereiro de 2024.

- Portaria nº 190/iper/presi/gpres, de 28 de fevereiro de 2024. Anexo – manual de gestão de documentos.

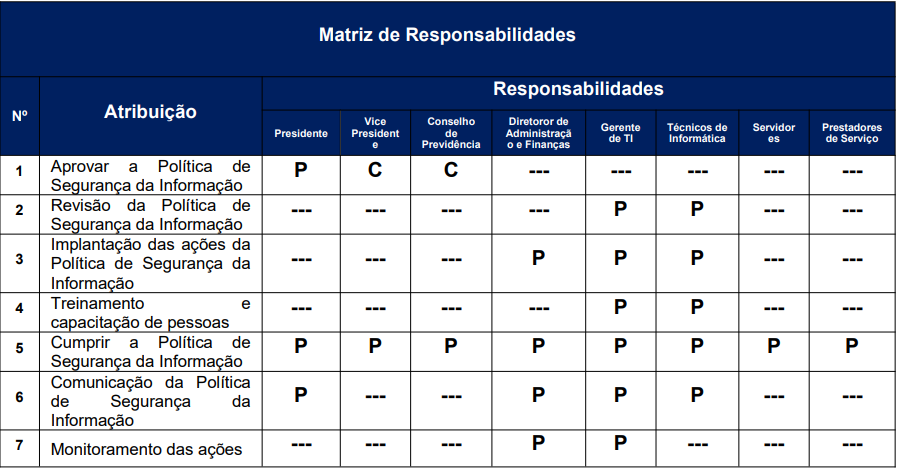

4. MATRIZ DE RESPONSABILIDADES

O Instituto de Previdência do Estado de Roraima (IPER) tem definida na sua matriz de responsabilidade e atribuições o Principal Responsável (P) e o Co-responsável (C) das atividades do processo:

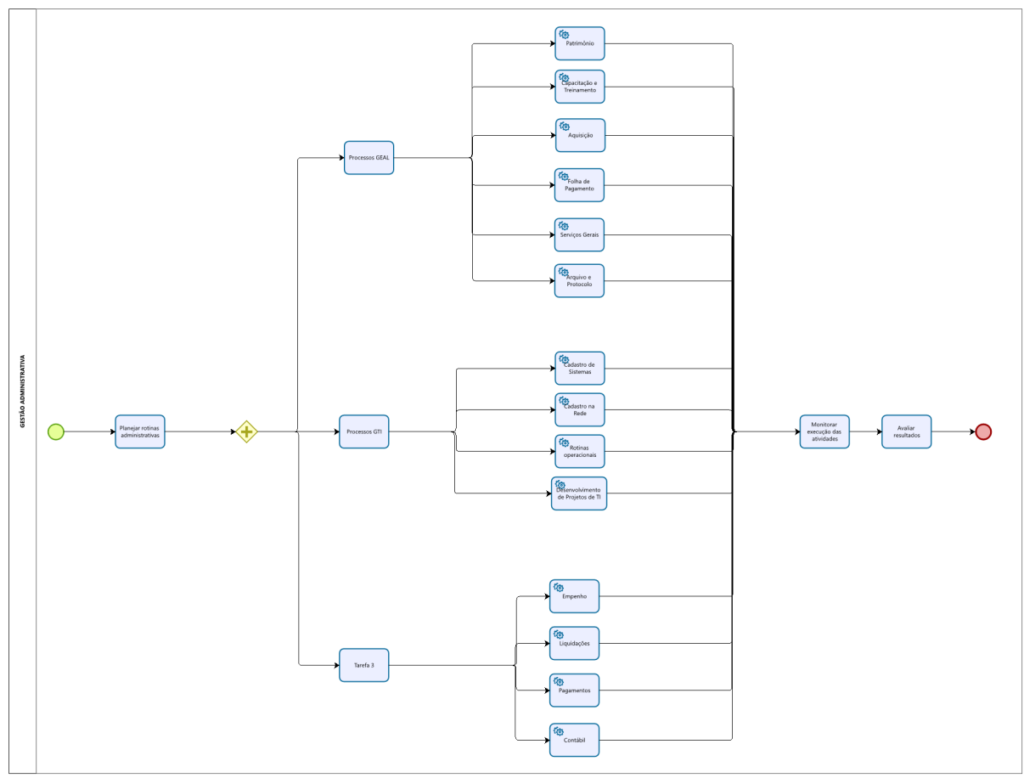

5. DESCRIÇÃO DO PROCESSO

Deve-se apresentar quais os processos e sub processos estarão descritos no manual de operação.

5.1. TERMOS, ABREVIATURAS, SIGLAS E DEFINIÇÕES

Afim de fazer com que o servidor tenha alinhamento como processo é importante conceituar todos os termos e definições que serão aplicados durante a execução das suas atividades de forma contextualizada.

| Item | Termo | Descrição |

|---|---|---|

| 1 | Backup físico | Cópia de segurança dos arquivos feita em um servidor físico guardado em um local seguro |

| 2 | AES (Padrão Avançado de Criptografia): | É um tipo de cifra (um método de transformar uma mensagem para ocultar seu significado) que protege a transferência de dados pela internet. Atualmente um dos protocolos de criptografia mais comuns e confiáveis |

| 3 | Agente de Criptografia: | Indivíduo que utiliza de técnicas que transformam/esconde/codifica informação inteligível em algo que um agente externo seja incapaz de compreender. |

| 4 | Autenticação Muti-fatos (MFA) | Atua como uma camada adicional de segurança para prevenir que usuários não autorizados acessem essas contas mesmo que a senha tenha sido roubada |

| 5 | Backup nuvem | O armazenamento em nuvem é um modelo de computação em nuvem que permite armazenar dados e arquivos na Internet por meio de um provedor de computação em nuvem que você acessa usando a Internet pública ou uma conexão de rede privada dedicada. |

| 6 | Compliance | É o conjunto de procedimentos e regras que tem como objetivo manter a organização em linha com as normas vigentes, sejam elas legais ou internas |

| 7 | DEK (Chave de Criptografia de Dados) Criptografada: | É um tipo de chave projetada para criptografar e descriptografar dados pelomenos uma vez, ou possivelmente várias vezes. As DEKs são criadas por um mecanismo de criptografia. Os dados são criptografados e descriptografados com a ajuda da mesma DEK; portanto, uma DEK deve ser armazenada por pelo menos uma duração especificada para descriptografar o texto cifrado gerado. |

| 8 | É um método de comunicação que usa dispositivos eletrônicos para entregar mensagens em redes de computadores. | |

| 9 | Encripitação de Dados | É um conjunto de técnicas que permitem encriptar informações sensíveis oupessoais a fim de garantir a sua confidencialidade. |

| 10 | Endereço IP: | código atribuído a recurso de TI (do IPER ou externo) com o bjetivo de identificá-lo unicamente na Internet ou em uma rede interna. Exemplo: “143.54.1.20”, “8.8.4.4”, “2804:1f20:0:1::20“. Gestor de Recurso de TI: pessoa responsável por algum recurso de TI. |

| 11 | Firewall institucional: | conjunto de equipamentos e tecnologias que visam implementar e monitorar apolítica de comunicação da rede de dados do IPER com a Internet. |

| 12 | Gestor de Recurso de TI: | pessoa responsável por algum recurso de TI. |

| 13 | Incidente de Segurança: | violação de requisito de segurança estabelecido por gestor de recurso de TI ouviolação de legislação ou norma vigente |

| 14 | KMS (Sistema de Gerenciamento de Chaves): | Fornece uma visão geral do material de chave utilizado na empresa. Ele possibilita o acesso controlado a dados criptografados de acordo coma estratégia de segurança da TI. |

| 15 | Recurso de TI: | equipamento de computação ou telecomunicação de dados que utilize a redede dados ou que custodie informações da Universidade ou relacionados a processos de negócio da mesma. Também são recursos de TI quaisquer serviços e aplicações, de armazenamento ou comunicação, fornecidos por equipamentos de qualquer natureza. Exemplos de recursos de TI são computadores desktops, terminais de acesso, servidores, equipamentos derede como comutadores (switches) e roteadores, equipamentos de suportecom acesso a rede como nobreaks e geradores, equipamentos decomunicação como telefones VoIP, e todos os softwares, aplicações einformações que estejam armazenados em quaisquer destes dispositivos, entre outros. |

| 16 | Segurança cibernética | É a prática de proteger computadores, redes, aplicações de software, sistemas essenciais e dados de possíveis ameaças digitais |

| 17 | Sítio ou Aplicação Web | Documento, aplicação ou sistema de informação hospedado emrecurso deTI, acessível através da rede de dados, identificado por uma URL. |

| 18 | TI: | Tecnologia da Informação. |

| 19 | URL: | Universal Resource Locator ou Localizador Universal de Recurso, textoqueindica o endereço de localização na Internet de um sítio ou aplicação Web. Exemplos: “www.iper.rr.gov.br”; |

| 20 | Wi-fi | É uma tecnologia de conexão sem fio que conecta aparelhos como telefones celulares, notebooks, TVs e outros dispositivos dentro de uma mesma área a roteadores que gerenciam o acesso a internet, por meio de ondas de rádio. |

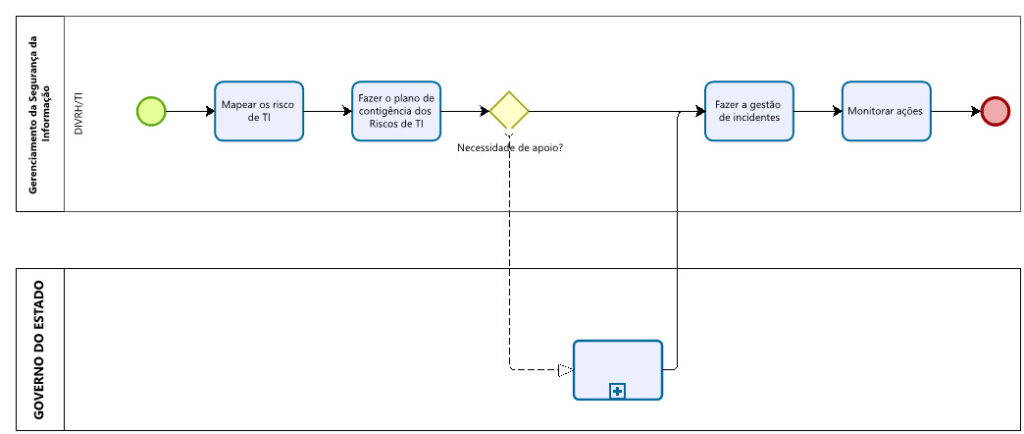

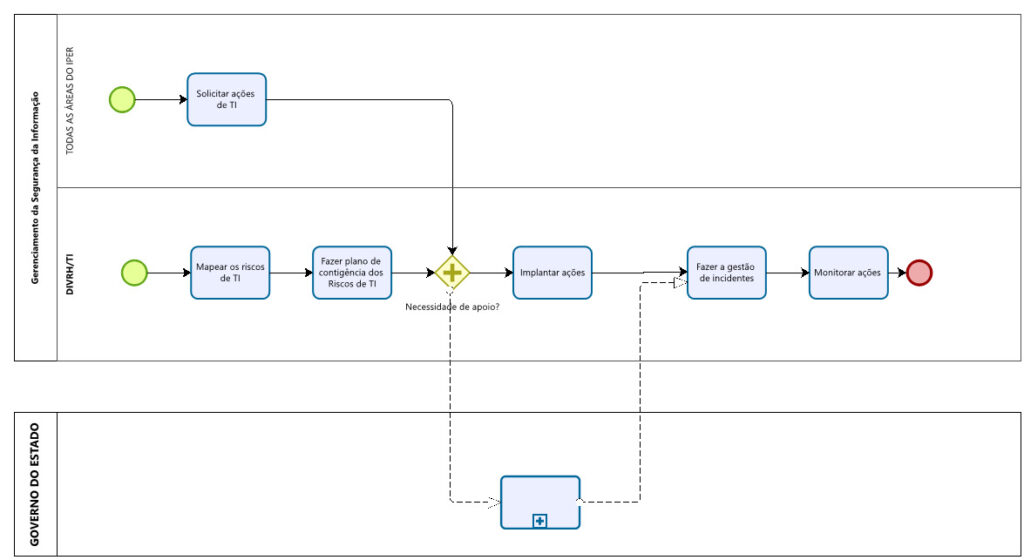

5.2. FLUXOGRAMA DO PROCESSO

5.2.1. FLUXOGRAMA GESTÃO ADMINISTRATIVA: GTI

5.2.2. FLUXOGRAMA PLANO DE CONTIGÊNCIAS

5.2.3. FLUXOGRAMA GERENCIAMENTO DA SEGURANÇA DA INFORMAÇÃO

5.3. DETALHAMENTO DO PROCESSO

Descrever detalhadamente as atividades mapeadas nos seus respectivos fluxos:

| Etapa | Atividade | Responsável | Detalhamento da tarefa | Controle da Atividade |

|---|---|---|---|---|

| 1 | Identificação dos principais sistemas | Gerente de T.I | 1 Receber as demandas de necessidades dos setores; 2 Identificar os Sistema de acordo com as necessidades; 3 Incluir no plano de aquisições anualmente. | Gerência de TI -GTI |

| 2 | Identificação dos Riscos | Gerente de T.I | 1 identificar dos riscos; 2 análisar de riscos; 3avaliar os riscos; 4 tratar os riscos e monitorame | Gerência de TI -GTI |

| 3 | Uso de e-mail | Gerente de T.I | Toda a comunidade da IPER tem direito a um endereço eletrônico no domínio “iper.rr.gov.br”. Visando a garantia da autenticidade das comunicações oficiais da Universidade, todos os servidores efetivos, cargos comissionados e estagiários devem utilizar o endereço com domínio “iper.rr.gov.br“ para comunicações relacionadas às suas funções no Instituto. 1 Receber ato de nomeação de servidores, estagiários com devidos setores/cargos; 2 Realizar o cadastro do e-mail; 3 Encaminhar a efetivação do acesso ao Divisão de Recursos Humanos. | Gerência de TI -GTI |

| 4 | Utilização de unidades de armazenamento portátil | Equipe Técnica de T.I | 1 Receber solicitação do Pedido de Acesso Responsável do Setor; 2 Encaminhar a efetivação do acesso ao Responsável do Setor. | Gerência de TI -GTI |

| 5 | Antivirus | Equipe Técnica de T.I | 1 Identificação de Atualização de Ferramenta Antivírus; 2 Realização da Atualização de Ferramenta Antivírus. | Gerência de TI -GTI |

| 6 | Regras de acesso aos sistemas | Gerente de T.I | 1 Receber ato de nomeação de servidores, estagiários com devidos setores/cargos; 2 Solicitar e receber o acesso aos sistemas aos responsáveis; 3 Encaminhar a efetivação do acesso ao Recursos humanos. | Gerência de TI -GTI |

| 7 | Regras de acesso aos ambientes | Gerente de Administração e Logística- GEAL | 1 Realizar o atendimento inicial na portaria; 2 Conferir o documento de identificação e anotar em lista própria; 3 Encaminhar para a sala/setor competente. | Gerentede Administraçãoe Logística |

| 8 | Regras de exposição dos sistemas (uso de celular) | Gerente de T.I | 1 Receber solicitação do Pedido de Acesso Responsável do Setor; 2 Encaminhar a efetivação do acesso ao Responsável do Setor. | Gerência de TI -GTI |

| 9 | Regras para impressão de documentos | Gerente de T.I | 1 Receber ato de nomeação de servidores, estagiários com devidos setores/cargos; 2 Solicitar e receber o acesso aos sistemas aos responsáveis; 3 Encaminhar a efetivação do acesso ao Recursos humanos. | Gerência deTI -GTI |

| 10 | Regras de criptografia | Gerente de T.I | 1- O agente de criptografia deve determinar, com base nos metadados, Se há necessidade de criptografar o campo antes de armazená-lo no banco de dados. 2- O agente da criptografia deve verificar a memória cache quanto a DEKs correspondentes. Se nenhuma DEK correspondente for encontrada, o agente de criptografia solicitará uma DEK do KMS. 3-O KMS verifica seu banco de dados quanto a uma DEK criptografada correspondente. 3.1 Se uma DEK criptografado correspondente for encontrada, o KMS descriptografará a DEK criptografada e a retornará ao agente de criptografia. 3.2 Se nenhuma DEK correspondente for encontrada, o KMS gerará uma DEK. Essa nova DEK é criptografada com KEKs e armazenada nos servidores do KMS. 4 O agente deve receber a DEK e, em seguida , criptografa/descriptografa os dados usando criptografia AES de 256 bits. 5 O texto cifrado (os dados criptografados) | Gerência deTI -GTI |

| 11 | Regras de uso, compartilhamento e disponibilização de senhas de uso de terceiros | Gerente de T.I | 1 Receber solicitação do Pedido de Acesso Responsável do Setor; 2 Encaminhar o TERMO de efetivação ou a negação do acesso ao Responsável do Setor. | Gerência deTI -GTI |

| 12 | Regras de uso de wifi | Gerente de T.I | 1 GTI: Receber solicitação do Pedido de Acesso Responsável do Setor; 2 GTI: Encaminhar a efetivação do acesso ao Responsável do Setor | Gerência deTI -GTI |

| 13 | Regras de atualização de sistemas | Gerente de T.I | 1 Verificar as atualizações de sistemas; 2 Executar as atualizações existentes. | Gerência deTI -GTI |

| 14 | Regras de compra de equipamentos | Gerente de T.I | 1 Verificar as necessidades; 2 Descrever as configurações de acordo com os padrões normativos; 3 Solicitar Autorização de Aquisição; 4 Elaborar ETP; 5 Encaminhar para GEAL continuar a Aquisição. | Gerência deTI -GTI |

| 15 | Regras de uso de ferramentas de comunicação | Gerente de T.I | 1 Definir as Ferramentas; 2 Configurar perfil de usuários das Ferramentas; 3 Instalar as Ferramentas. | Gerência deTI -GTI |

| 16 | Regras de backup físico e em nuvem | Gerente de T.I | Regras para Backup Físico: Identificar os Dados Críticos: Listar e identificar os dados críticos que precisam ser copiados regularmente. Frequência de Backup: Estabelecer a frequência de backup com base na taxa de alteração dos dados e na importância dos mesmos. 1. Mídia de Armazenamento: Escolher mídias de armazenamento confiáveis, como discos rígidos externos, fitas magnéticas ou unidades USB. 2. Local de Armazenamento: Manter cópias dos backups em locais físicos separados para proteção contra desastres, como incêndios ou inundações. 3. Segurança Física: Protejer fisicamente os dispositivos de backup para evitar acesso não autorizado ou danos. 4. Criptografia:Utilizar criptografia para proteger os dados armazenados em dispositivos físicos contra acessos não autorizados. Regras para Backup em Nuvem: 1. Seleção do Provedor de Nuvem: Escolher um provedor de nuvem confiável e compatível com os requisitos de segurança da sua organização. 2. Política de Retenção: Definir uma política de retenção para determinar por quanto tempo os backups serão mantidos na nuvem. 3. Autenticação Multi-Fator (MFA): Ativar a autenticação multi-fator para reforçar a segurança do acesso à nuvem. 4. Encriptação de Dados: Certificar se os dados em trânsito e em repouso na nuvem estejam criptografados. 5. Testes de Restauração: Realizar testes regulares de restauração para garantir que os backups na nuvem possam ser recuperados conforme necessário. 6. Monitoramento e Alertas: Implementar sistemas de monitoramento para detectar atividades suspeitas e configure alertas para notificar sobre possíveis problemas. 7. Compliance: Certificar se o armazenamento em nuvem esteja em conformidade com regulamentações de privacidade e segurança aplicáveis. | Gerência deTI -GTI |

| 17 | Política de Segurança de redes | Gerente de T.I | 1- Todo usuário deve ter uma identificação única, pessoal e intransferível, qualificando-o como responsável por qualquer atividade desenvolvida sob esta identificação. O titular assume a responsabilidade quanto ao sigilo da sua senha pessoal. 2- Utilizar senha de qualidade, com pelo menos oito caracteres contendo números, letras (maiúsculas e minúsculas) e caracteres especiais (símbolos), e não deverá utilizar informações pessoais fáceis de serem obtidas como, o nome, o número de telefone ou data de nascimento como senha. 3-Utilizar um método próprio para lembrar-se da senha, de modo que ela não precise ser anotada em nenhum local, em hipótese alguma. 4-Não armazenar senhas nos navegadores (Mozila, Chrome, Internet Explore etc.), pois são facilmente visualizadas e comprometem a segurança das informações. 5-A distribuição de senhas aos usuários de Tecnologia da Informação (inicial ou não) deve ser feita de forma segura. A senha inicial, quando gerada pelo sistema, deve ser trocada, pelo usuário de TI no primeiro acesso. 6 A troca de uma senha bloqueada só deve ser liberada por solicitação do próprio usuário | Gerência deTI -GTI |

| 18 | Política de treinamento de servidores em TI e Segurança da Informação | Gerente de T.I | 1- Definir a Política de treinamento de servidores em TI e Segurança da Informação; 2- Atualizar a Política de treinamento de servidores em TI e Segurança da Informação. | Gerência deTI -GTI |

| 19 | Regras de proteção de informações em meio físico | Gerente de T.I | 1-Estabelecer regras de proteção de informações em meio físico; 2-Seguir as regras de proteção de informações em meio físico; | Gerência deTI -GTI |

| 20 | Regras de descarte de mídias e informações | Gerente de T.I | 1- Seguir as regras de descartes do Manual de anexo-código de classificação e tabela detemporalidade e destinação de documentosrelativos | Gerência deTI -GTI |

| 21 | Regras para uso de impressora e scanners | Gerente de T.I | 1- Enviar o Documento para a impressora e deverá ser retirado com uso de senha da rede. 2- A impressão de documentos sigilosos deve ser feita sob supervisão do responsável. 3- Os relatórios impressos devem ser protegidos contra perda, reprodução e uso não autorizado.Isto é, documentos esquecidos nas impressoras, ou com demora em retirada, ou até mesmo em cima da mesa, podem ser lidos, copiados ou levados por outro funcionário ou por alguém de fora da rede do IPER. | Gerência deTI -GTI |

| 22 | Regras de utilização de rede, software, internet, acesso físico e lógico, documentos e sistemas por fornecedores e prestadores de serviços | Gerente de T.I | Todo usuário deve ter uma identificação única, pessoal e intransferível, qualificando-o como responsável por qualquer atividade desenvolvida sob esta identificação. O titular assume a responsabilidade quanto ao sigilo da sua senha pessoal. 2- Utilizar senha de qualidade, com pelo menos oito caracteres contendo números, letras (maiúsculas e minúsculas) e caracteres especiais (símbolos), e não deverá utilizar informações pessoais fáceis de serem obtidas como, o nome, o número de telefone ou data de nascimento como senha. 3-Utilizar um método próprio para lembrar-se da senha, de modo que ela não precise ser anotada em nenhum local, em hipótese alguma. 4-Não armazenar senhas nos navegadores (Mozila, Chrome, Internet Explore etc.), pois são facilmente visualizadas e comprometem a segurança das informações. 5-A distribuição de senhas aos usuários de Tecnologia da Informação (inicial ou não) deve ser feita de forma segura. A senha inicial, quando gerada pelo sistema, deve ser trocada, pelo usuário de TI no primeiro acesso. 6-A troca de uma senha bloqueada só deve ser liberada por solicitação do próprio usuário. | Gerência de TI -GTI |

| 23 | Regras de privacidade de dados | Gerente de T.I | 1. Avaliar a Inicial de Privacidade 2. Desenvolver de Políticas de Privacidade 3. Implementar de Medidas de Segurança 4. Conscientizar e manter os funcionários informados sobre as melhores práticas e responsabilidades relacionadas à privacidade de dados. 5. Gerenciar o Consentimento e os Incidentes de Privacidade 6. Monitorar, Auditar e Implementar sistemas para monitorar continuamente o cumprimento das políticas de privacidade e a segurança dos dados. 7. Revisar e Atualizar as Políticas | Gerência de TI -GTI |

| 24 | Elaboração de Planos de Contingência | Gerente de T.I | Plano de Contingência para o Setor de Tecnologia da Informação: 1. Identificar os Riscos: – Realizar uma análise detalhada dos possíveis riscos que podem afetar o setor de TI, como falhas de hardware, ataques cibernéticos, desastres naturais, entre outros. 2. Estratégias de Backup: – Implementar rotinas regulares de backup dos dados críticos, armazenando essas cópias em locais seguros e fora das dependências do órgão. 3. Segurança Cibernética: – Reforçar as medidas de segurança cibernética, como firewalls, antivírus atualizados, autenticação em dois fatores e políticas de acesso restrito aos sistemas. 4. Plano de Recuperação de Desastres: – Elaborar um plano detalhado de recuperação de desastres, com procedimentos claros sobre como restaurar os sistemas e os dados em caso de incidentes graves. 5. Testes e Treinamentos: – Realizar testes periódicos do plano de contingência para garantir sua eficácia e promover treinamentos regulares com a equipe para que todos saibam como agir em situações emergenciais. 6. Comunicação e Coordenação: – Estabelecer canais claros de comunicação interna e externa para informar rapidamente sobre incidentes e coordenar as ações necessárias para a mitigação dos impactos. 7. Monitoramento Contínuo: – Implementar sistemas de monitoramento contínuo da infraestrutura de TI para identificar precocemente possíveis problemas e agir proativamente na sua resolução. 8. Revisão Periódica: – Revisar periodicamente o plano de contingência, atualizando-o conforme novas ameaças e tecnologias surgirem, garantindo a sua relevância e eficácia contínuas | Gerência de TI -GTI |

| 25 | Monitoramento da Segurança de Informação | Gerente de T.I | 1. Implementar sistemas de monitoramento para detectar atividade 2. Configurarde alertas para notificar sobre possíveis problemas. | Gerência de TI -GTI |

| 26 | Política de Consequências (Código de ética e Regime Jurídico de Servidores – LC nº 053/2001) | Comissão de Ética | 1 Identificar as regras de acordo com a política de ética do IPER; 2-Aplicar o Código de Código de ética do IPER. | Comissão deÉtica |

| 27 | Plano de Atualização da PSI (revisão a cada 3 anos). | Gerente de T.I | 1- Revisar e Analisar a versão atual da PSI para identificar áreas que precisam de atualização ou melhoria. 2- Identificar as Mudanças Necessárias: Listar as mudanças na legislação, regulamentação, tecnologia e operações que impactam a PSI. 3.Definir os objetivos específicos da atualização da PSI . 4- Revisar e Submeter a nova versão da PSI para revisão interna por todas as partes interessadas relevantes. 5- Aprovar pela Alta Administração: Obter a aprovação formal da nova PSI pela alta administração ou pelo comitê de governança de TI. 6- Divulgar a Nova PSI: Comunicar a nova PSI a todos os funcionários e partes interessadas. 7- Atualizar os Documentos e Recursos: Atualizar todos os documentos e recursos relacionados à PSI (por exemplo, manuais de políticas, intranet da empresa). 8- Monitorar Contínuamente e Estabelecer processos para monitorar a conformidade com a nova PSI e identificar quaisquer problemas ou áreas de melhoria. 9- Realizar avaliações periódicas para garantir que a PSI continua relevante e eficaz, e para planejar futuras atualizações. | Gerência de TI -GTI |

6. ANEXOS

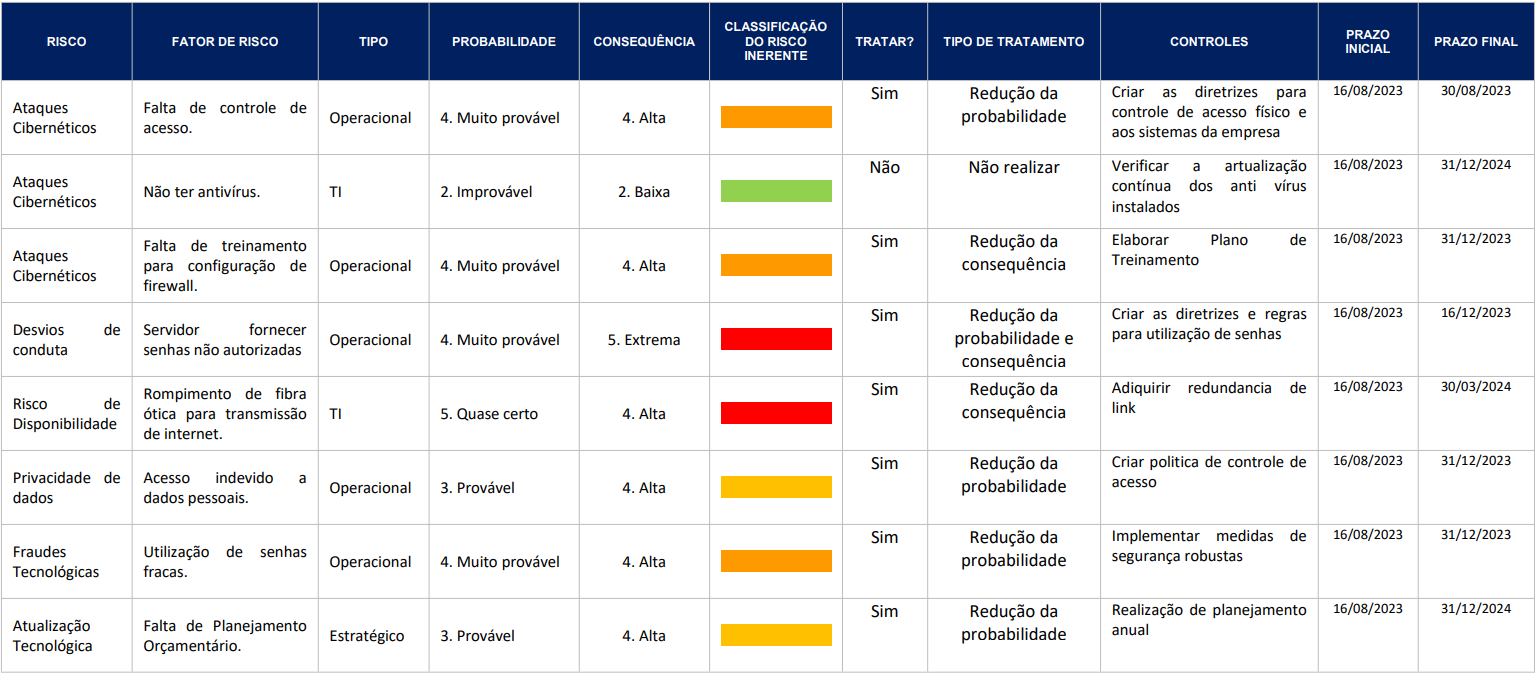

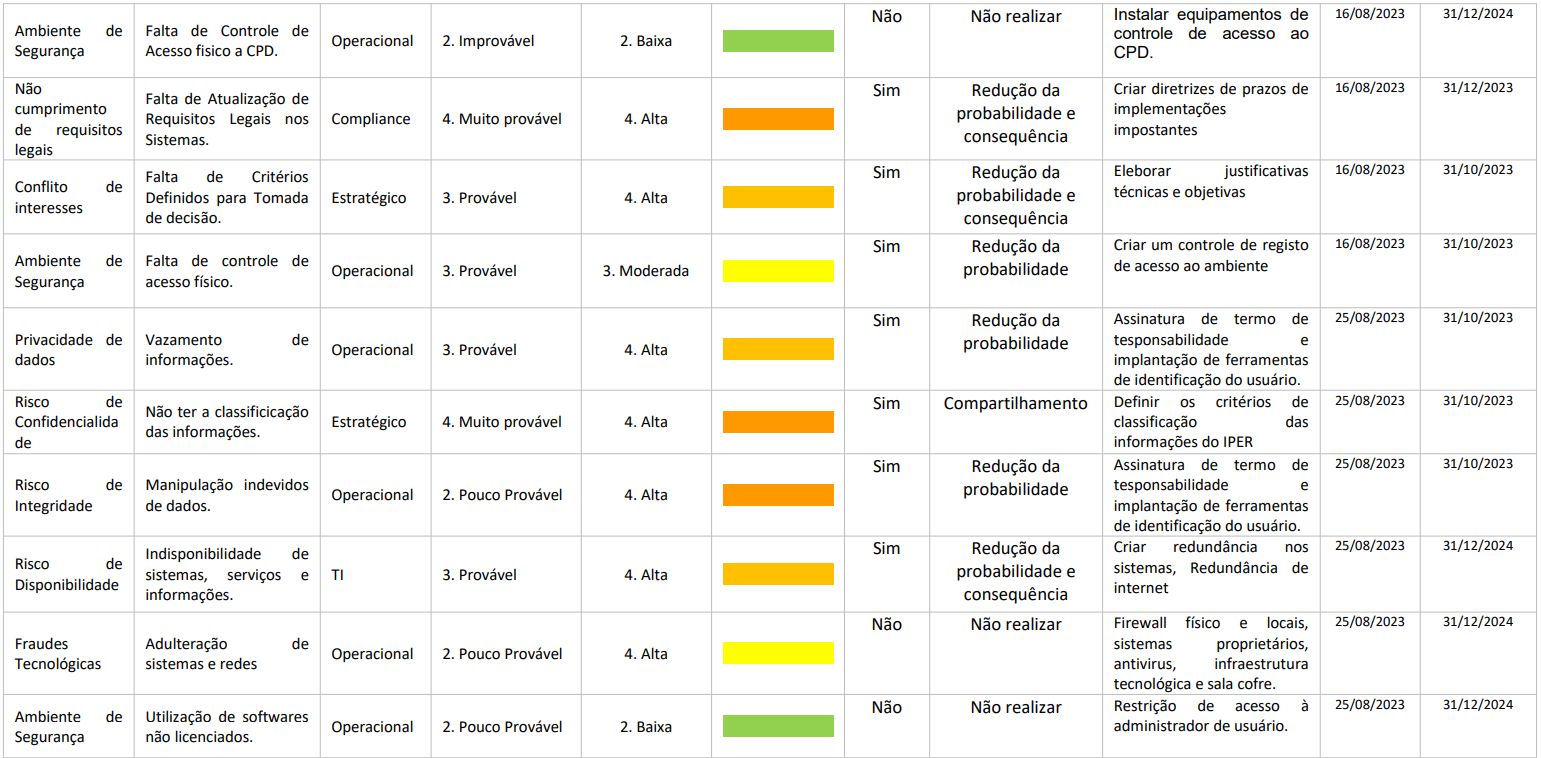

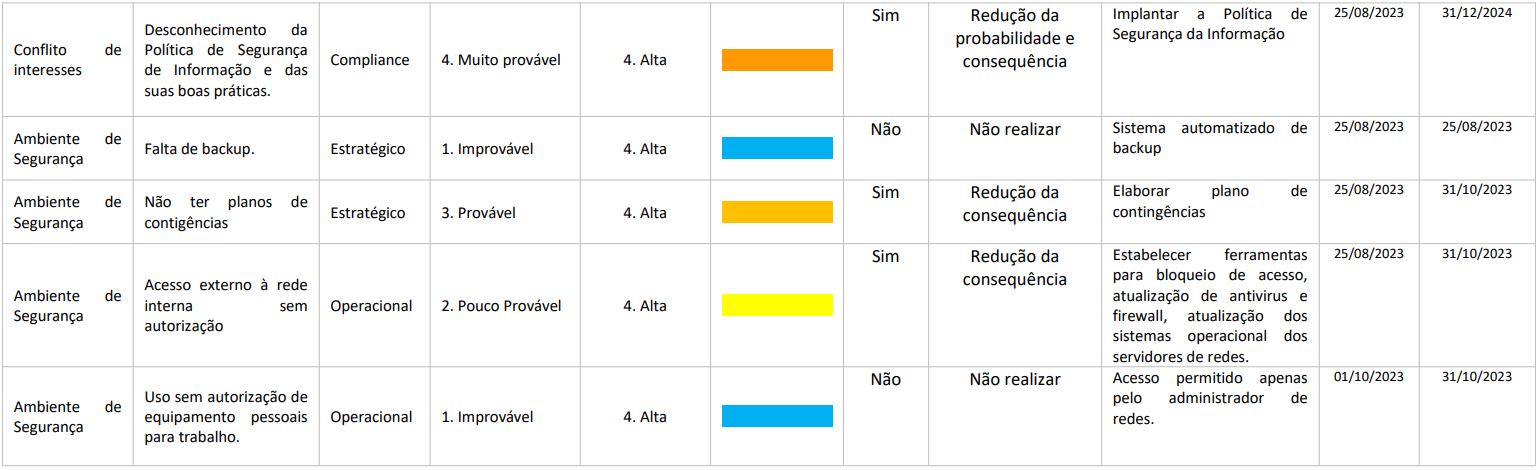

ANEXO A. MATRIZ DE IDENTIFICAÇÃO DE RISCOS

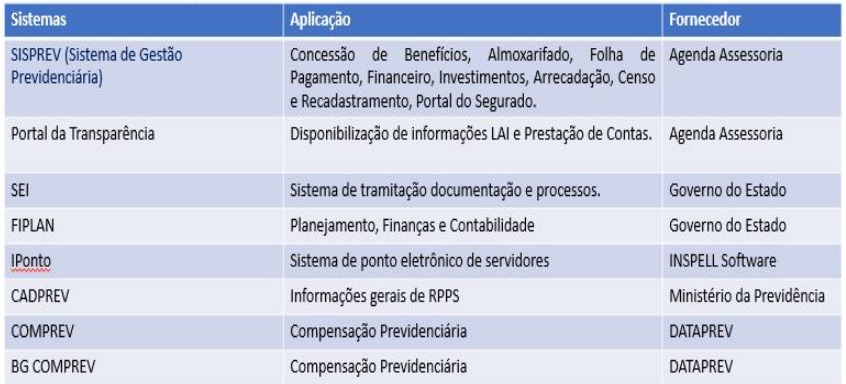

ANEXO B. QUADRO DO SISTEMAS DE INFORMAÇÕES IPER

ANEXO C- TERMO DE RESPONSABILIDADE – USO DE EQUIPAMENTOS

ANEXO D-TERMO DE CONSENTIMENTO PARA TRATAMENTODE DADOS FORNECEDORES E PRESTADORES DESERVIÇOS

ANEXO E-TERMO DE CONFIDENCIALIDADE E SIGILO